java实现远程桌面控制-病毒木马攻击者释放挖矿木马

腾讯安全威胁情报中心

腾讯安全检测到国内有电脑用户遭受假冒“FBI、CIA”的攻击者投递多重病毒木马攻击,中招系统会被植入多个后门、远程控制木马,以及门罗币挖矿程序,还具备蠕虫传播模块,中毒系统会通过outlook向联系人群发病毒邮件,同时感染u盘、移动硬盘等移动存储器,腾讯安全专家找到疑似攻击者线索。

一、概述

腾讯安全检测到国内有电脑用户遭受假冒“FBI、CIA”的攻击者投递多重病毒木马攻击,中招系统会被植入多个后门、远程控制木马,以及门罗币挖矿程序,还具备蠕虫传播模块,中毒系统会通过outlook向联系人群发病毒邮件,同时感染u盘、移动硬盘等移动存储器,通过这些渠道继续扩大攻击范围。

进一步分析发现,攻击者使用的病毒木马种类繁多:包含js远控木马WSHRat、C#窃密木马NjRat、感染安卓系统的恶意远控木马等等。通过腾讯安全威胁情报数据查询,发现该团伙早在2019年6月已频繁活动,当时伪造成“信用卡申请表.exe”,“咨询表.exe”传播远程控制木马(NjRat)。2019年9-12月期间,还曾投递多款安卓平台远控木马。在腾讯安全本次捕获到的攻击活动中,攻击者投递的部分木马模块制作时间为2019年,但直到近日才被各安全平台检测收录。

一旦不慎中招,受害者电脑安装的安全软件功能会被破坏,Windows defender会被关闭,攻击者通过多种方式安装的后门,会窃取浏览器保存的帐号密码信息,后台添加管理员权限的帐号,开启远程桌面等等方式对中毒系统进行远程控制。攻击者释放的挖矿木马会大量消耗系统资源,令电脑运行速度变慢。

该团伙的攻击活动对企业与个人电脑用户危害严重,腾讯安全专家提醒用户保持警惕,勿轻易打开可疑邮件或文件。保持腾讯电脑管家或腾讯零信任iOA的病毒防护功能为开启状态,实时拦截恶意程序运行。

通过腾讯安全威胁情报系统查询,腾讯安全专家找到了攻击者的社交媒体帐号和可疑注册信息。

二、样本分析

1.*\360Tray\360Upd.bat

攻击初始入口,腾讯安全检测到国内有受害者遭受到该初始攻击。

初始攻击会用多种方法对抗安全软件:

1) 通过host劫持国内主流安全软件的网站,关闭安全软件的联网功能;

2) 尝试结束国内主流安全软件相关进程;

3) 通过注册表关闭Windows Defender;

4) 开启计算机3389端口,以图实现远程桌面管理;

5) 尝试停止部分安全服务项。

初始攻击后植入以下后门功能:

1) 添加具备管理员权限的后门账号:

账号/密码:gu**t/gu**t@2**0

2) 创建名为WindowsSystem32、360Tray、Java、Microsoft、Office、system的目录,并从以下地址下载9个恶意文件。通过使用文件名伪装,设置隐藏属性,添加计划任务等实现开机自动运行。

hxxps://fbioss.oss-cn-shenzhen.aliyuncs.com/download/nkt/auto.jpg

hxxps://fbioss.oss-cn-shenzhen.aliyuncs.com/download/nkt/NKT.jpg

hxxp://down.1996.xn--6b3xl:8090/download/fdr.jpg

hxxp://down.1996.xn--6b3xl:8090/download/getxmr/W/360Setup.jpg

hxxp://down.1996.xn--6b3xl:8090/download/getxmr/W/Taskmgr.jpg

hxxp://down.1996.xn--6b3xl:8090/download/getxmr/W/config.jpg

hxxp://down.1996.xn--6b3xl:8090/download/js.jpg

hxxp://down.1996.xn--6b3xl:8090/download/8090.jpg

hxxp://down.1996.xn--6b3xl:8090/getxmr/update.ps1

2.*\system\SystemAutoUpdate.bat

功能为360Upd.bat的子集,主要为结束部分安全软件与服务清理。

3.*\360Tray\360Debug.vbs

功能为自身启动目录设置,其它恶意模块注册表启动项设置,该模块会调用本地outlook自动向联系人发送名为“系统资料备份”的恶意邮件,通过群发邮件扩大传播范围。

恶意载荷地址(暂未配置):

hxxp://down.1996.xn--6b3xl:8090/download/data.rar

4.*\360Tray\360Setup.exe

该模块用C#编写的挖矿木马进程,版本信息伪装成国内安全软件,主要进行初级的安全对抗java实现远程桌面控制,可检索清理当前系统中的可疑挖矿进程,最终通过内存执行的方式进行挖矿运算。

使用矿池:

xmr.f2pool.com

钱包:

87QEYiS6vVWjXPirvNdgJ96hBrBKHu41wJtMeetCodt7HPUjSaGvBEDBitWztvusMBiVTg6aLvs2LUVagvvTfhgb3rYjiQn

5.*\WindowsSystem32\Taskmgr.exe

为二进制xmr(门罗币)矿机程序

6.*\WindowsSystem32\config.json

矿机配置文件,地址java实现远程桌面控制,钱包同360Setup.exe

7.*\java\java.js

js后门远控,功能十分丰富,包括:进程管理、任意命令执行、任意模块下载执行、文件管理、浏览器存储密码窃取、键盘记录、反向代理等等功能。

通过其内置的多个二进制插件可知,该工程名为WSHRat,C2服务器地址: cia.kim。

8.*\Microsoft\DenfenderUpdate.exe

经过混淆的C#-dropper模块,该模块使用CryptoObfuscator混淆加密,保护样本敏感信息,运行后使用DES算法加密内置的svchost资源,需要使用的配置信息先解密后再进一步使用索引的方式从资源中获取。

Dropper对资源部分再次Base64解码后释放安装远控后门stub模块(NjRat),具备ddos攻击,U盘感染等功能,该模块具备反调试、反虚拟机能力。

远控最终外联C2:cia.kim

三、该团伙传播过的历史样本

同类型木马

通过腾讯安全威胁情报数据查询,发现攻击者2019年投递的同类型木马(NjRat),当时传播的木马文件名为:“信用卡申请表.exe”,“咨询表.exe”,疑似与金融诈骗相关。

同样外联C2:cia.kim

安卓木马

通过腾讯安全威胁情报查询,发现攻击者在2019年使用过的多个安卓平台恶意程序,这些恶意安卓程序(.APK)伪装第三方应用,会获取系统多项敏感权限:如摄像头操作、蓝牙、外部存储读写、通话记录读写、短消息收发、电话拨打、壁纸操作等等。

恶意代码经简单混淆,运行后会收集手机端隐私信息,包括:设备信息、系统信息、sim卡信息、当前连接的wifi信息、电量信息。

攻击者传播的安卓木马为RAT(远程控制)木马,远程控制功能十分丰富,包括:短信管理、联系人管理、拨打电话、文件管理、toast消息弹出、声音播放等数十个后门功能。

安卓木马使用到的C2地址为cia.kim、fbi.kim

四、攻击者溯源

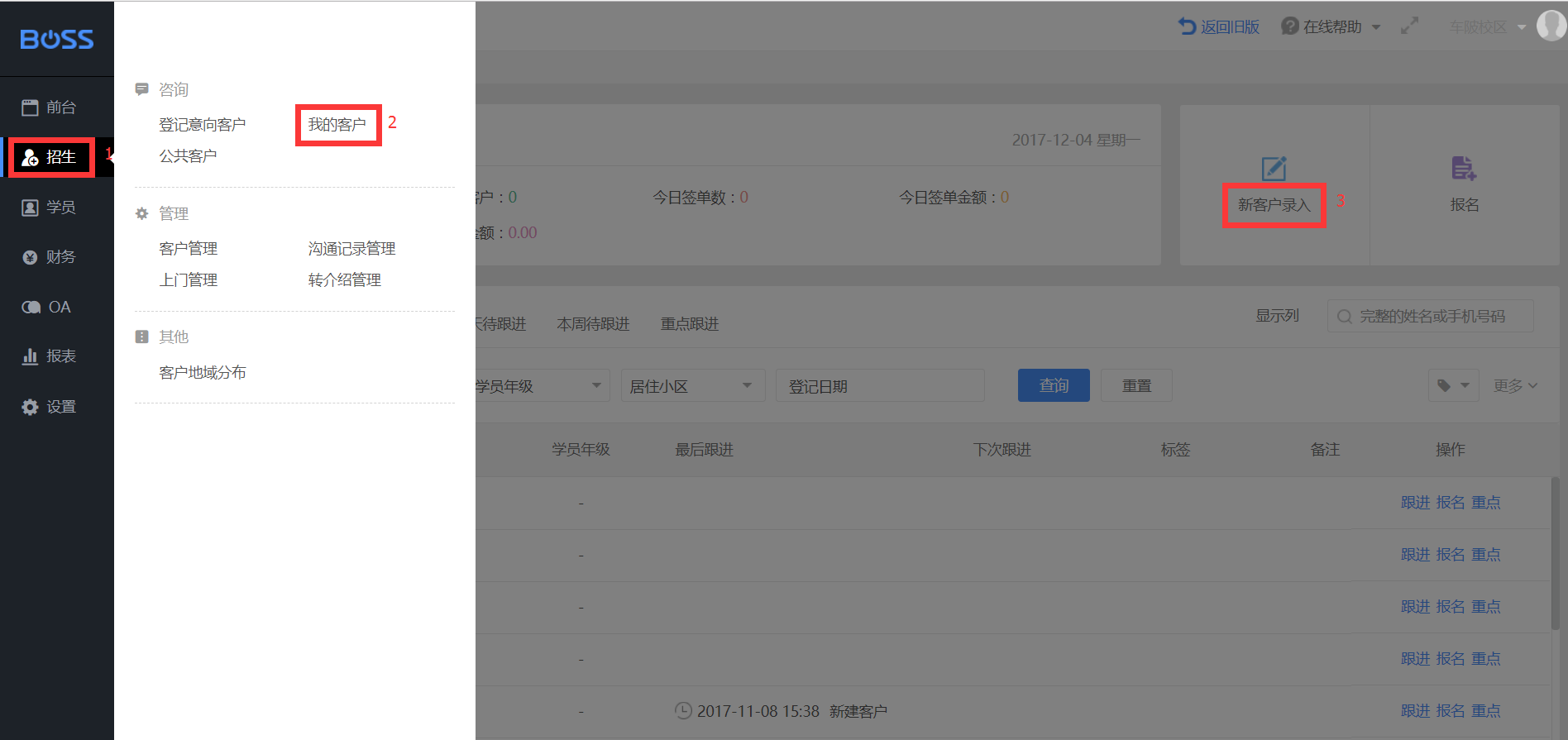

通过腾讯安全威胁情报数据查询C2地址,可关联到多个可疑域名,及qq号码。

fbi.kim关联某个社区网站:

上一篇

上一篇