反编译java-什么是编程语言(ProgrammingLanguage)?java编译和反编译

什么是编程语言?

在介绍编译和反编译之前,我们先来简单介绍下编程语言(Programming Language)。编程语言(Programming Language)分为低级语言(Low-level Language)和高级语言(High-level Language)。

机器语言(Machine Language)和汇编语言(Assembly Language)属于低级语言,直接用计算机指令编写程序。

而C、C++、Java、Python等属于高级语言,用语句(Statement)编写程序,语句是计算机指令的抽象表示。

什么是编译?

上面提到语言有两种,一种低级语言,一种高级语言。简单的理解:低级语言是计算机认识的语言、高级语言是程序员认识的语言。

那么如何从高级语言转换成低级语言呢?这个过程其实就是编译。

将便于人编写、阅读、维护的高级计算机语言所写作的源代码程序,翻译为计算机能解读、运行的低阶机器语言的程序的过程就是编译。负责这一过程的处理的工具叫做编译器

现在我们知道了什么是编译,也知道了什么是编译器。不同的语言都有自己的编译器,Java语言中负责编译的编译器是一个命令:javac

当我们写完一个HelloWorld.java文件后,我们可以使用javac HelloWorld.java命令来生成HelloWorld.class文件,这个class类型的文件是JVM可以识别的文件。通常我们认为这个过程叫做Java语言的编译。其实,class文件仍然不是机器能够识别的语言,因为机器只能识别机器语言,还需要JVM再将这种class文件类型字节码转换成机器可以识别的机器语言。

javac是收录于JDK中的Java语言编译器。该工具可以将后缀名为.java的源文件编译为后缀名为.class的可以运行于Java虚拟机的字节码。

什么是反编译?

反编译的过程与编译刚好相反,就是将已编译好的编程语言还原到未编译的状态,也就是找出程序语言的源代码。就是将机器看得懂的语言转换成程序员可以看得懂的语言。Java语言中的反编译一般指将class文件转换成java文件。

有了反编译工具,我们可以做很多事情,最主要的功能就是有了反编译工具,我们就能读得懂Java编译器生成的字节码。比如我们就可以洞悉Java语法糖背后的原理。

Java常用反编译工具

本文主要介绍4个Java的反编译工具:javap、jad和cfr以及可视化反编译工具JD-GUI

JAVAP

javap是jdk自带的一个工具,可以对代码反编译,也可以查看java编译器生成的字节码。javap和其他两个反编译工具最大的区别是他生成的文件并不是java文件反编译java,也不像其他两个工具生成代码那样更容易理解。拿一段简单的代码举例,如我们想分析Java 7中的switch是如何支持String的,我们先有以下可以编译通过的源代码:

public class switchDemoString {

public static void main(String[] args) {

String str = "world";

switch (str) {

case "hello":

System.out.println("hello");

break;

case "world":

System.out.println("world");

break;

default:

break;

}

}

}

执行以下两个命令:

javac Decompilation.java

javap -c Decompilation.class

生成代码如下:

Compiled from "Decompilation.java"

public class Decompilation {

public Decompilation();

Code:

0: aload_0

1: invokespecial #8 // Method java/lang/Object."":()V

4: return

public static void main(java.lang.String[]);

Code:

0: ldc #16 // String world

2: astore_1

3: aload_1

4: dup

5: astore_2

6: invokevirtual #18 // Method java/lang/String.hashCode:()I

9: lookupswitch { // 2

99162322: 36

113318802: 48

default: 82

}

36: aload_2

37: ldc #24 // String hello

39: invokevirtual #26 // Method java/lang/String.equals:(Ljava/lang/Object;)Z

42: ifne 60

45: goto 82

48: aload_2

49: ldc #16 // String world

51: invokevirtual #26 // Method java/lang/String.equals:(Ljava/lang/Object;)Z

54: ifne 71

57: goto 82

60: getstatic #30 // Field java/lang/System.out:Ljava/io/PrintStream;

63: ldc #24 // String hello

65: invokevirtual #36 // Method java/io/PrintStream.println:(Ljava/lang/String;)V

68: goto 82

71: getstatic #30 // Field java/lang/System.out:Ljava/io/PrintStream;

74: ldc #16 // String world

76: invokevirtual #36 // Method java/io/PrintStream.println:(Ljava/lang/String;)V

79: goto 82

82: return

}

javap并没有将字节码反编译成java文件,而是生成了一种我们可以看得懂字节码。其实javap生成的文件仍然是字节码,只是程序员可以稍微看得懂一些。如果你对字节码有所掌握,还是可以看得懂以上的代码的。其实就是把String转成hashcode反编译java,然后进行比较。

个人认为,一般情况下我们会用到javap命令的时候不多,一般只有在真的需要看字节码的时候才会用到。但是字节码中间暴露的东西是最全的,你肯定有机会用到,比如我在分析synchronized的原理的时候就有是用到javap。通过javap生成的字节码,我发现synchronized底层依赖了ACC_SYNCHRONIZED标记和monitorenter、monitorexit两个指令来实现同步。

JAD

JAD是一个比较不错的反编译工具,只要下载一个执行工具,就可以实现对class文件的反编译了。还是上面的源代码,使用jad反编译后内容如下:

命令:jad.exe Decompilation.class 会生成一个Decompilation.jad的文件

JAD反编译的结果如下:

// Decompiled by Jad v1.5.8g. Copyright 2001 Pavel Kouznetsov.

// Jad home page: http://www.kpdus.com/jad.html

// Decompiler options: packimports(3)

// Source File Name: Decompilation.java

package com.yveshe;

import java.io.PrintStream;

public class Decompilation

{

public Decompilation()

{

}

public static void main(String args[])

{

String str = "world";

String s;

switch((s = str).hashCode())

{

default:

break;

case 99162322:

if(s.equals("hello"))

System.out.println("hello");

break;

case 113318802:

if(s.equals("world"))

System.out.println("world");

break;

}

}

}

看上面的代码这不就是标准的java的源代码么。这个就很清楚的可以看到原来字符串的switch是通过equals()和hashCode()方法来实现的。

PS: 但是,由于JAD已经很久不更新了,在对Java7生成的字节码进行反编译时,偶尔会出现不支持的问题,在对Java 8的lambda表达式反编译时就彻底失败。

CFR

JAD很好用,但是无奈的是很久没更新了,所以只能用一款新的工具替代他,CFR是一个不错的选择,相比JAD来说,他的语法可能会稍微复杂一些,但是好在他可以用.

CFR将反编译现代Java特性–Java 8 lambdas(Java和更早版本中的Java beta 103),已经反编译Java 7 String,但CFR是完全用Java 6编写的.

我们使用CFR对刚刚的代码进行反编译。执行一下命令:

java -jar cfr_0_125.jar Decompilation.class --decodestringswitch false

得到以下错误的结果(死活是反编译失败~)

/*

* Decompiled with CFR 0_125.

*/

package com.yveshe;

public class Decompilation {

/*

* Exception decompiling

*/

public static void main(String[] args) {

// This method has failed to decompile. When submitting a bug report, please provide this stack trace, and (if you hold appropriate legal rights) the relevant class file.

// org.benf.cfr.reader.util.CannotPerformDecode: reachable test BLOCK was exited and re-entered.

// org.benf.cfr.reader.bytecode.analysis.opgraph.op3rewriters.Misc.getFarthestReachableInRange(Misc.java:143)

// org.benf.cfr.reader.bytecode.analysis.opgraph.op3rewriters.SwitchReplacer.examineSwitchContiguity(SwitchReplacer.java:385)

// org.benf.cfr.reader.bytecode.analysis.opgraph.op3rewriters.SwitchReplacer.replaceRawSwitches(SwitchReplacer.java:65)

// org.benf.cfr.reader.bytecode.CodeAnalyser.getAnalysisInner(CodeAnalyser.java:394)

// org.benf.cfr.reader.bytecode.CodeAnalyser.getAnalysisOrWrapFail(CodeAnalyser.java:191)

// org.benf.cfr.reader.bytecode.CodeAnalyser.getAnalysis(CodeAnalyser.java:136)

// org.benf.cfr.reader.entities.attributes.AttributeCode.analyse(AttributeCode.java:95)

// org.benf.cfr.reader.entities.Method.analyse(Method.java:369)

// org.benf.cfr.reader.entities.ClassFile.analyseMid(ClassFile.java:770)

// org.benf.cfr.reader.entities.ClassFile.analyseTop(ClassFile.java:702)

// org.benf.cfr.reader.Main.doClass(Main.java:46)

// org.benf.cfr.reader.Main.main(Main.java:191)

throw new IllegalStateException("Decompilation failed");

}

}

中间出了一个小插曲,就是始终反编译失败,由于博主偷懒每次都是用的Eclipse的自动编译生成的class文件,没有通过javac命令你来生成class文件,导致之前存在问题的java文件编译成了class文件而一直么有更新…害死人啊,建议大家手动通过javac Decompilation.java命令来编译生成Decompilation.class文件,再做测试.

成功的反编译结果如下:

/*

* Decompiled with CFR 0_125.

*/

package com.yveshe;

import java.io.PrintStream;

public class Decompilation {

public static void main(String[] args) {

String str;

String s = str = "world";

switch (s.hashCode()) {

default: {

break;

}

case 99162322: {

if (!s.equals("hello")) break;

System.out.println("hello");

break;

}

case 113318802: {

if (!s.equals("world")) break;

System.out.println("world");

}

}

}

}

相比Jad来说,CFR有很多参数,还是刚刚的代码,如果我们使用以下命令,输出结果就会不同:

E:\CRF>java -jar cfr_0_125.jar Decompilation.class

/*

* Decompiled with CFR 0_125.

*/

package com.yveshe;

import java.io.PrintStream;

public class Decompilation {

public static void main(String[] args) {

String str;

String s = str = "world";

switch (s.hashCode()) {

default: {

break;

}

case 99162322: {

if (!s.equals("hello")) break;

System.out.println("hello");

break;

}

case 113318802: {

if (!s.equals("world")) break;

System.out.println("world");

}

}

}

}

--decodestringswitch表示对于switch支持string的细节进行解码。

类似的还有--decodeenumswitch、--decodefinally、--decodelambdas等。

--decodelambdas可以对lambda表达式进行反编译。

CFR还有很多其他参数,均用于不同场景,读者可以使用java -jar cfr_0_125.jar --help进行了解。这里不逐一介绍了。

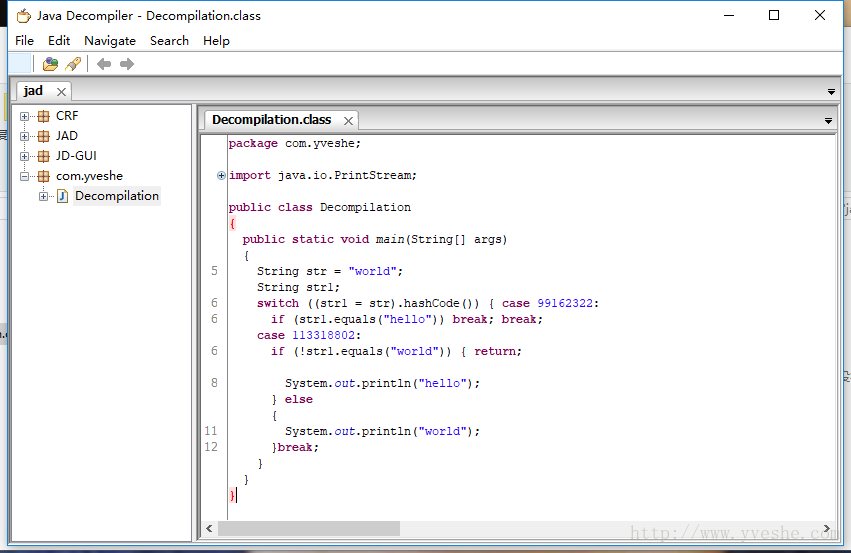

JD-GUI

JD-GUI 是一个用 C++ 开发的 Java反编译工具,由 Pavel Kouznetsov开发,支持Windows、Linux和苹果Mac Os三个平台。而且提供了Eclipse平台下的插件JD-Eclipse。JD-GUI 基于GPLv3开源协议,对个人使用是完全免费的。JD-GUI主要的是提供了可视化操作,直接拖拽文件到窗口既可,效果图如下

JadClipse

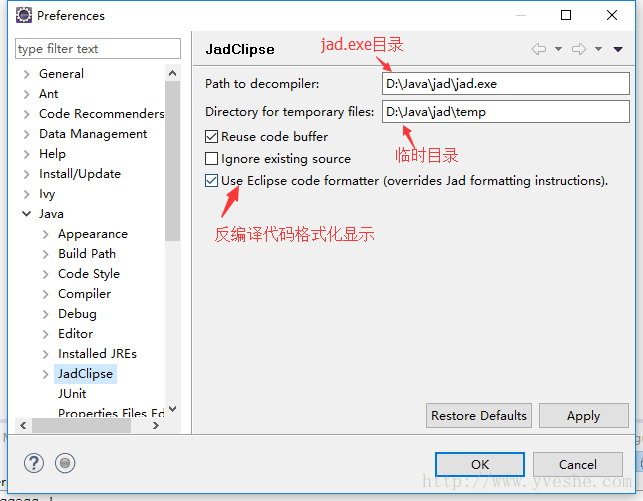

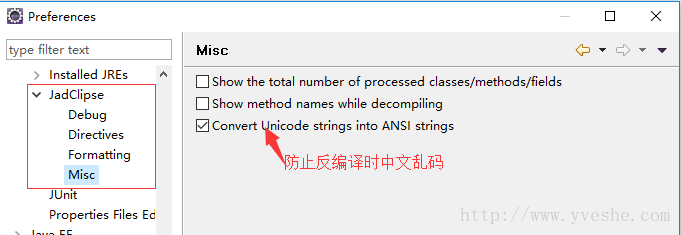

在Eclipse中安装Jad插件,注意这里是安装的是Jad插件不是Jd插件~

所需要资源: net.sf.jadclipse_3.3.0.jar插件jar和JAD.exe反编译软件(在文末有下载地址)

JadClipse下载地址在官网下载插件的jar包,然后将jar包放到eclipse的plugins目录下;在打开Eclipse,Eclipse->Window->Preferences->Java,此时你会发现会比原来多了一个JadClipse的选项如下图配置JadClipse:

基本配置完毕后,我们可以设置一下class文件的默认打开方式:

Eclipse->Window->Preferences->General->Editors->File Associations 我们可以看到class文件的打开方式有两个,这里设置JadClipse和Eclipse自带的Class File Viewer,而JadClipse是默认的。 全部配置完成,下面我们可以查看源码了,选择需要查看的类,按F3即可查看源码.如果JadClipse不是默认设置,设置成默认设置既可.

PS: 该方式好像不能正常工作了(2019/4/2)更新,可以使用安装jd插件jd-eclipse-site-1.0.0-RC2.zip下载地址 ,参考Eclipse中安装SVN插件(离线安装)方式安装.

如何防止反编译?

由于我们有工具可以对Class文件进行反编译,所以,对开发人员来说,如何保护Java程序就变成了一个非常重要的挑战。但是,魔高一尺、道高一丈。当然有对应的技术可以应对反编译咯。但是,这里还是要说明一点,和网络安全的防护一样,无论做出多少努力,其实都只是提高攻击者的成本而已。无法彻底防治。

典型的应对策略有以下几种:

● 隔离Java程序

○ 让用户接触不到你的Class文件

● 对Class文件进行加密

○ 提到破解难度

● 代码混淆

○ 将代码转换成功能上等价,但是难于阅读和理解的形式

比如: 用很复杂的算法加密 class文件,然后在虚拟机载入前调用解密程序。考虑使用jvmti,这样可以防止class loader被反编译导致加解密算法泄漏.

相关资源

在线反编译:

(支持选择多种反编译器)

资源下载:

(JAD支持各种平台)

(JD相关)

(JD-GUI)

(CFR)

(JadClipse:Eclipse插件,也可以通过配置外部的Jad来在Eclipse中实现反编译)

反编译软件(JAD,JadClipse,JD-GUI,CRF)打包下载

参考链接:

(7款开源Java反编译工具:)

(反编译工具对比)

(工具CFR,Procyon简介:)

上一篇

上一篇